Palo Alto 次世代防火牆和 Google 雲端平台資安服務整合

不管是放在公有雲或是私有雲的資源,我們都會利用防火牆來保護他們不受駭客或有心人士的入侵或攻擊。 而在Google提供的公有雲 Google Cloud Platform 上,防火牆的防護機制是做在OSI模型的 Layer 3 、Layer 4 上,也就是針對來源或目的地的 IP,和其使用的TCP、UDP通訊埠來做規則限制與防護,這樣的機制基本上已經足夠一般使用者的需求,但對於企業用戶來說,多樣的應用程式用途和使用者的行為模式等新世代的需求都宣告了舊有防火牆的不足之處和安全上的疑慮,這也是為什麼要在原本已經有防火牆的情況下再套數層防火牆來加強防護,新世代防火牆 NGFW( Next Generation Firewall ) 就是為了這樣的需求而生。新世代防火牆的設計理念是為了針對傳統防火牆無法防護的 Layer 7 (或者說應用層),透過檢查應用程式、網路安全威脅和內容的流量來進行進階的網路安全防護,包含 Fortinet, Cisco, PaloAlto, Checkpoint 等廠商都有提供NGFW的產品。筆者今天要來介紹的是 Palo Alto 這家提供新世代防火牆的公司是如何加強公有雲 GCP ( Google Cloud Platform ) 上運算資源的防護。

整合防火牆能帶來甚麼?

Palo Alto NG Firewall 不僅在L3、L4的層級上提供防護,也在L7提供應用層的防護,透過檢查封包內容來達到更進階的安全防護,前文提到在GCP上所做的防火牆只針對L3、L4做規則限制,但現代的服務十有九九都運行在 Http / Https 協定上,我們在瀏覽網頁所使用的就是使用這個協定,而現代的各項軟體或是服務也大多都使用它,因此GCP的防火牆勢必會對 port 80、443這兩個 http/s 協定所使用的連線埠放行,但一律放行這樣的流量是沒辦法對針對應用層攻擊的有心人士做出有效防範的,比如使用者瀏覽網頁而被植入木馬病毒。 接下來我會稍微講一下 Palo Alto 防火牆有甚麼功能是可以防護新型態攻擊手段的 …

在政策中可以使用的威脅及內容掃描功能

防火牆功能概述

★ IPS、防毒軟體/反間諜軟體

透過檢查特徵碼格式並利用串流式掃描引擎來檢查,達到防禦已知威脅的保護。入侵防禦系統 (IPS) 能封鎖網路和應用層弱點入侵、緩衝區溢位、DoS 攻擊以及連接埠掃描。防毒軟體、反間諜軟體防護機制可封鎖數百萬種惡意軟體變體,包括著名的 PDF 病毒以及隱藏在壓縮檔或網頁流量 ( 壓縮的 HTTP/HTTPS) 中的惡意軟體。

這個功能可以說是NGFW的標配了,根據特徵碼資料庫來比對病毒並做連線的中斷,這項防護機制還是有被攻擊者通過的可能性,為甚麼呢? 這是由於病毒的種類不斷在變化,偵測或識別出這個新型態病毒之後還要再更新特徵碼,這段期間你的防火牆還不知道這個病毒,也就無法做出阻擋的動作了,(別忘了還得即時更新最新出爐的特徵碼)。

★ SSL 封包解密與不解密 (SSL Decryption)

透過應用程式群組及SSL解密來限制郵件及即時通訊軟體在少數幾種程式;再檢查威脅並上傳可疑的檔案( exe, pdf, office文件等等 )到 Wildfire 進行分析並產生特徵碼。

實際上做 SSL 解密是很重要的,只有進行解密才能讓防火牆發揮他最強的功能 : 內容檢查,透過內容檢查才能夠做到如上面所述透過病毒特徵碼阻擋有危害的連線,SSL解密可能會讓用戶覺得是對個人隱私的侵犯,所以在設定政策時我們通常會建議將關於醫療保健以及金融服務等偏隱私的URL類別設定為不做解密。

★ 利用動態應用程式篩選器,阻止使用者進行P2P的檔案傳輸

Peer-to-peer 的檔案傳輸方式由來已久,在早期對一些會需要傳輸大量檔案的IT部門來說是一大利器,因為他會共享下載、cpu、網路頻寬等資源。在過去幾年常發生因為P2P而造成的機密資料洩漏以及電腦病毒傳播事件已經大量減少使用此類軟體(eMule、BitTorrent 等)了,但利用p2p傳輸的行為還是會發生。

Palo Alto 利用App-ID技術識別如 peer to peer 檔案傳輸的連線,並根據政策在連線當下中斷連線。

★ 使用 WildFire 封鎖未知或針對性的惡意軟體

Wildfire 可以分析檔案中的未知威脅並在雲端的沙箱環境中觀察並執行檔案,一旦偵測到威脅,會在數分鐘內產生特徵碼;Wildfire 還會分析電子郵件中的連結,防止魚叉式網路釣魚攻擊。

★ 管理網頁瀏覽行為

使用可自定義的 URL 來管理使用者可以在網頁瀏覽存取的網頁類型,並針對 Palo Alto 不僅提供流量的安全防護,也提供了清晰可見的應用程式流量圖讓管理員能辨識使用者行為並針對這些應用程式行為調整防火牆政策以達成更佳防護效果。

★ 識別受殭屍病毒攻擊的主機並防範

利用 DNS Sinkhole、App-ID或以行為模式為根據的殭屍攻擊報告等等的技術來找到未知流量、可疑的DNS或來自受感染主機的URL查詢。

★ 限制未授權檔案或數據的傳輸

說直白點,這個功能就是讓你無法傳輸特定類型的檔案,但這項功能是有它的侷限性的,比如常見的Office文件,你常會看到他的副檔名是.docx或.xlsx ( Office 2007以後版本),這類的檔案實際上是壓縮檔 (您可以任意在某個.docx文件右鍵選擇使用7zip工具開啟來驗證),如果在防火牆上限制.zip檔的傳輸,那麼這些文件會被判定為zip檔而被阻擋下來,因此要傳輸這類office,您就無法同時對.zip的檔案作傳輸限制;另一個侷限是,這樣的限制行為只能對善意、不小心上傳檔案的使用者做限制,而真正傳輸惡意檔案的使用者是可以反覆嘗試、用不同方式上傳來達成目的的 —— 只是需要比較長的時間而已。

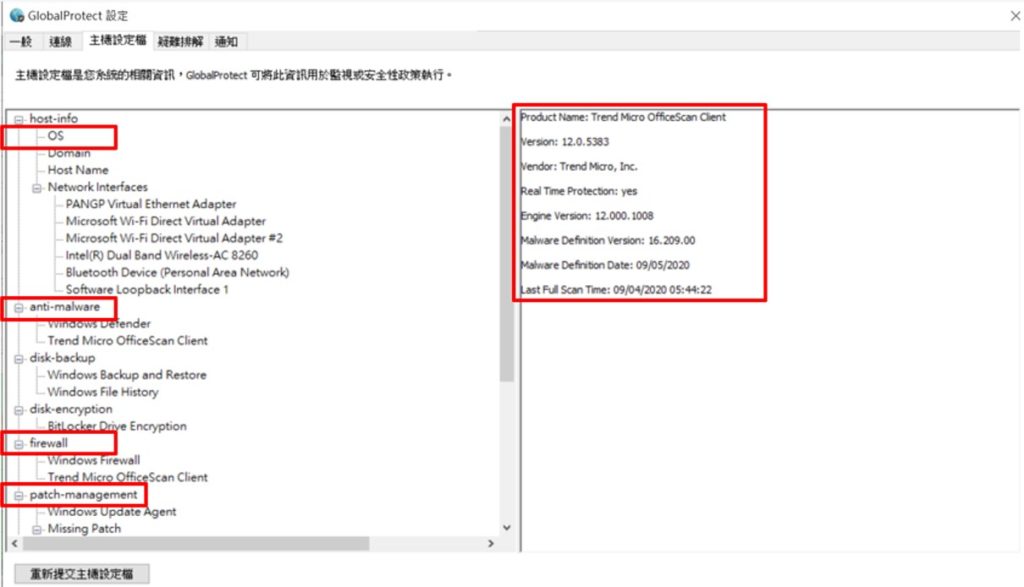

★ 連線主機的裝置政策

防火牆檢查通過防火牆連線的主機是否有通過指定的裝置政策,如果不符合即中斷連線。 這邊指的裝置政策是電腦的作業系統更新版本、防毒軟體版本、使用的瀏覽器等等。

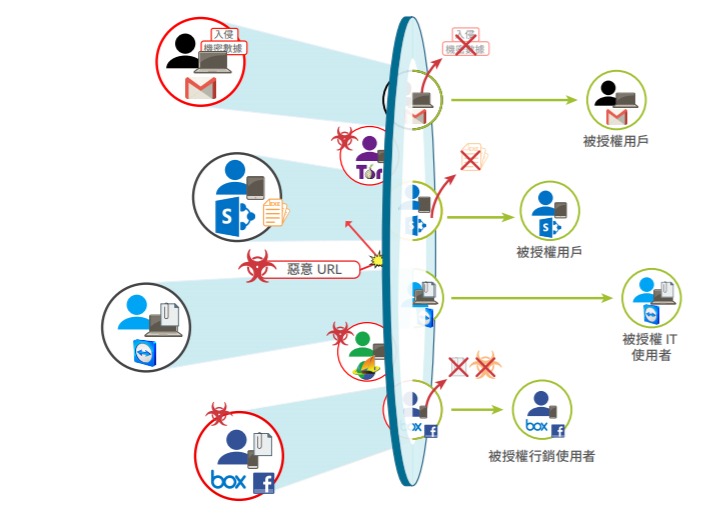

示意圖:

那麼有沒有實際的案例呢?

打個比方,如果有人傳送的檔案暗藏木馬病毒,會發生什麼事呢?

首先,這樣的封包會先通過 GCP 防火牆,通過防火牆時不會被阻擋,因為她符合GCP 防火牆所定義的協定埠號及 IP ,然後,封包會通過防火牆,此時防火牆會比對病毒特徵碼辨識出病毒危害然後馬上中斷這個TCP連線。

關於PA的功能以及為何我們在GCP已有防火牆還要使用他的原因就講到這邊,下一次,我會來分享一些GCP上使用PA的方案選擇喔~

發佈日期: 2021-07-29 | Jadson

更多 Palo Alto Networks 解決方案 : 有效率的防疫解決方案